CriNet – cyberbezpieczna infrastruktura krytyczna

„Critical Network SDN Security System – System bezpieczeństwa sieci SDN dla infrastruktury krytycznej”.

Założeniem projektu jest stworzenie nowej polskiej technologii cyberbezpieczeństwa systemów przemysłowych. Zaprojektowane i zbudowane rozwiązanie pozwoli zidentyfikować potencjalny atak, zwizualizować i przeanalizować jego wektor i zakres oraz podjąć skuteczne środki obronne.

Projekt CriNet powstał w odpowiedzi na rzeczywiste potrzeby polskiego sektora usług kluczowych i infrastruktury krytycznej. Jako operator sieci gazociągów jesteśmy świadomi rosnącego poziomu zagrożeń cyberatakami i aktywnie im się przeciwstawiamy. Chcemy wykorzystać nasze doświadczenia w tym obszarze. Dlatego połączyliśmy siły z rodzimym wiodącym dostawcą technologii cyberbezpieczeństwa, firmą EXATEL i Politechniką Rzeszowską.

Projekt realizuje cele strategiczne bezpieczeństwa Rzeczpospolitej Polskiej, w szczególności:

- Podniesienie bezpieczeństwa państwa w obszarze świadczenia usług kluczowych i infrastruktury krytycznej przez zastosowanie innowacyjnego systemu informatycznego.

- Zwiększenie autonomii technologicznej dzięki możliwości działania systemu na bazie polskich rozwiązań sprzętowych.

- Wzmacnianie krajowych zdolności do wytwarzania autorskich rozwiązań o dużej wartości dodanej w obszarze wysokich technologii.

Innowacja dla bezpieczeństwa

Zaproponowana koncepcja opracowania urządzeń SDN dedykowanych do sieci OT oraz użycia sieci SDN do ochrony infrastruktury krytycznej stanowi innowację w skali światowej.

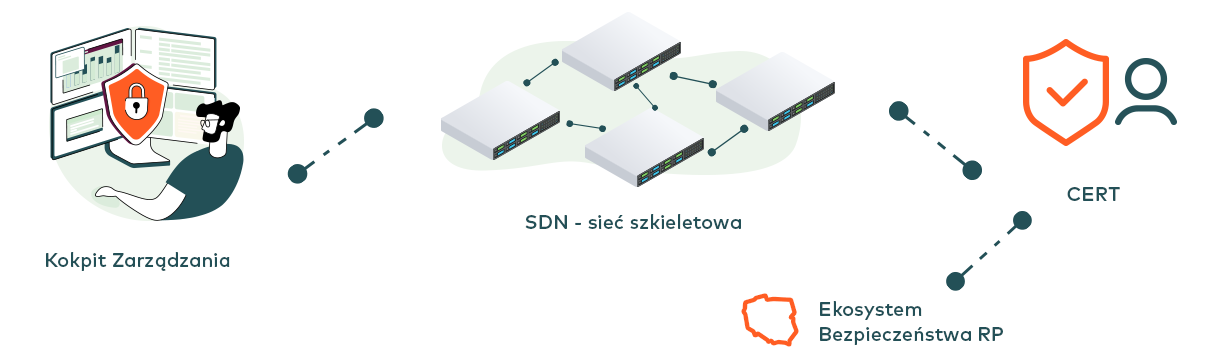

Dysponując systemem operator infrastruktury krytycznej będzie miał dostęp do stanu działania swojej sieci przemysłowej, a także do ogólnego stanu sytuacji w cyberprzestrzeni (stosując zaawansowane mechanizmy SDN). Dzięki temu będzie mógł szybko zareagować na pojawiające się zagrożenia, w tym sprawnie modyfikować polityki cyberbezpieczeństwa. W razie wystąpienia incydentu system umożliwi błyskawiczne przekonfigurowanie sieci lub jej elementów tak, aby zneutralizować trwający atak lub ograniczyć jego negatywne skutki.

Uniwersalność rozwiązania

Mechanizm rozwiązania umożliwia podniesienie poziomu cyberbezpieczeństwa nie tylko infrastruktury krytycznej, lecz także innych systemów łączących fizyczną infrastrukturę techniczną ze złożonymi sieciami teleinformatycznymi, np. w rozbudowanych zakładach przemysłowych, kompleksach magazynowych, w infrastrukturze logistyczno-transportowej czy w sieciach urządzeń internetu rzeczy (ang. internet of things, IoT). Dodatkowo użycie polskich urządzeń zwiększy bezpieczeństwo łańcucha dostaw.

Przedsięwzięcie zostanie zrealizowane przez konsorcjum w składzie:

Exatel S.A. (lider), GAZ-SYSTEM S.A., Politechnika Rzeszowska.

Projekt CriNet, Critical Network SDN Security System – System bezpieczeństwa sieci SDN dla infrastruktury krytycznej.

Projekt współfinansowany przez Narodowe Centrum Badań i Rozwoju w ramach programu na rzecz obronności i bezpieczeństwa państwa pn. „Rozwój nowoczesnych, przełomowych technologii służących bezpieczeństwu i obronności państwa”.

W ramach przedsięwzięcia zostanie zaprojektowany system informatyczny wraz z urządzeniami fizycznymi, bazujący na technologii sieci definiowanych programowo, czyli SDN (ang. software defined networking). Oznacza to, że projekt dostarczy rozwiązanie (urządzenie fizyczne), w którym zaszyty kod programowy odpowie na wszelkie potrzeby w zakresie spełnienia wymagań bezpieczeństwa i cyberbezpieczeństwa.

Platforma zostanie dostosowana do wymagań operatora, który zarządza infrastrukturą krytyczną i doskonale zna jej słabe i mocne strony. System będzie działać na podstawie zarówno własnych (wypracowanych w ramach projektu), jak i komercyjnych (adaptacja do istniejących technologii) rozwiązań sprzętowych z opracowanym przez Exatel oprogramowaniem wraz z platformą informatyczną.

Funkcjonalności systemu można sprowadzić do 4 głównych obszarów:

- Identyfikacja czyli dynamiczne odkrywanie zasobów sieci i zarządzanie ich cyklem życia (w tym podatnościami i aktualizacjami), oraz elastyczne zarządzanie politykami bezpieczeństwa.

- Aktywna i pasywna protekcja, w tym zapewnianie skalowanie i redundacji, ochrona anty-DoS/DDoS, zarządzanie segmentacją sieci, zapewnienie determinizmu sterowania.

- Detekcja zagrożeń czyli wykrywanie anomalii w ruchu sieciowym, czy parametrach pracy urządzeń i zapewnienie operatorowi mechanizmów świadomości sytuacyjnej.

- Reagowanie na wykryte incydenty czyli izolacja zasobów i segmentów sieci, w których wykryto zagrożenia (bez ingerowania w działanie procesów samej infrastruktury), zautomatyzowane zakładanie filtrów sieciowych, oraz wsparcie działań operacyjnych zespołów CERT/CSIRT.